👾 El hacker del Chapo

Si le pasa a un agente del FBI le pasa a cualquiera. Las leyes de vigilancia masiva también le sirven al crimen. Basta un hacker muy diestro —y algo de corrupción— para estar expuestos.

No puedo revelarles a ustedes todo lo que sabemos.— Colin Powell, febrero de 2003

¡Bienvenido! Soy José Soto Galindo y esta es mi newsletter sobre privacidad y sociedad de la información. Edición 239°.

🚨 Advertencia: esta newsletter está escrita por un humano.

Contenido exclusivo

Mis suscriptores de pago pueden reservar una charla sobre los desafíos de la nueva ley de datos personales en México y los riesgos corporativos del nuevo modelo de vigilancia y control social.

🙏 ¿Me ayudas a compartir con tus amigos y colegas?

Un hacker al servicio del cartel de Sinaloa obtuvo el número telefónico de un agente secreto del FBI, consiguió de él información sensible que sólo tienen las compañías telefónicas y usó de forma activa los sistemas de videovigilancia pública de la Ciudad de México para seguirlo y vigilarlo.

😱 Cuenta una auditoría del Departamento de Justicia de Estados Unidos que el hacker espió al agente con el fin de que la organización criminal intimidara y asesinara “a posibles fuentes o testigos colaboradores” del FBI.

La revelación es espeluznante. La comprobación de la realidad, peor.

Las herramientas de vigilancia que instrumentalizó el hacker del Chapo son legales y de uso exclusivo de las agencias de seguridad.

🌶️ El modelo de vigilancia masiva recién aprobado por el gobierno federal las hará más profundas, sofisticadas y riesgosas.

Primero contexto

Dice el documento del Departamento de Justicia divulgado el 26 de junio (las negritas son mías):

“En 2018, mientras el FBI trabajaba en el caso del cartel de drogas de El Chapo, un individuo vinculado al cartel contactó a un agente del FBI y le dijo que el cartel había contratado a un hacker que ofrecía diversos servicios relacionados con la explotación de teléfonos móviles y otros dispositivos electrónicos.

“Según el individuo, el hacker había observado a personas entrando y saliendo de la Embajada de Estados Unidos en la Ciudad de México e identificó a personas de interés para el cartel, incluyendo al Agregado Legal Adjunto del FBI (ALAT). Posteriormente, pudo usar el número de teléfono móvil del ALAT para obtener las llamadas realizadas y recibidas, así como los datos de geolocalización asociados al teléfono del ALAT.

“Según el FBI, el hacker también utilizó el sistema de cámaras de la Ciudad de México para seguir al ALAT por la ciudad e identificar a las personas con las que se reunió. Según el agente del caso, el cartel utilizó esa información para intimidar y, en algunos casos, asesinar a posibles fuentes o testigos colaboradores”.

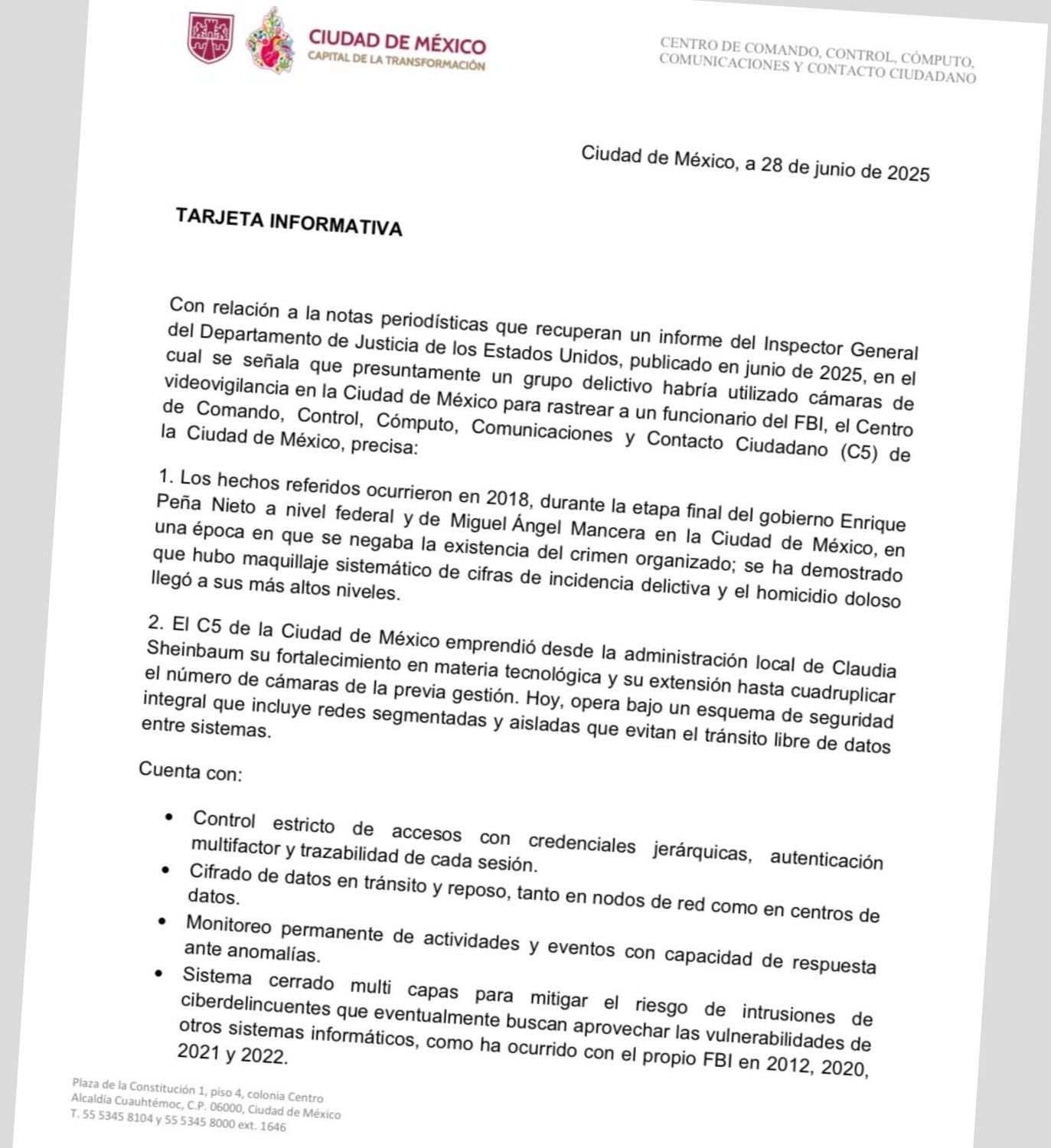

¡Al ladrón, al ladrón! El Gobierno de la Ciudad de México de inmediato se deslindó de la intromisión ilegítima a sus sistemas de videovigilancia y responsabilizó al gobierno de Miguel Ángel Mancera (2012-2018).

🐤 Nadie dijo ni pío sobre los datos sensibles que obtuvo el hacker sobre el agente, como la información vinculada al uso de su celular.

Se supone que sólo con orden judicial a petición de una autoridad facultada se pueden obtener esos datos.

Las compañías de telefonía e internet, como Telcel y AT&T, son responsables de resguardar esos datos personales y ni el propio titular puede acceder a ellos. Lo sé por experiencia personal.

Los datos, entonces, sólo pudieron conseguirse a través de contactos criminales con las compañías. ¿Corrupción? No tengo pruebas y tampoco dudas.

📂 He visto cómo personal de bancos y aseguradoras, por ejemplo, acceden al expediente privado de los clientes sin demasiadas complicaciones.

Otra hipótesis es que el hacker aprovechó las vulnerabilidades del protocolo SS7 que conecta las telecomunicaciones globales, cosa que dudo por lo que explicaré a continuación.

🤔 Analicemos con calma

1. 📞 El hacker del Chapo obtuvo datos y metadatos de las telecomunicaciones del agente del FBI, incluidos datos de geolocalización (ubicación geográfica) de su teléfono.

La intervención de comunicaciones privadas relacionada con los servicios de telecomunicaciones fue aprobada en las reformas del Pacto por México en 2014 y ratificada por Morena y sus aliados en junio de 2025.

La intervención permite obtener información del uso de los servicios, como los números a los que uno marca o de los que recibe llamadas o la hora y el lugar desde el que se marca.

📍 También contempla la ubicación geográfica de los aparatos conectados a las redes públicas de telecomunicaciones con una precisión sorprendente.

Información sensible. Esta información permite “extraer conclusiones muy precisas sobre la vida privada de las personas (…), como los hábitos de la vida cotidiana, los lugares de residencia permanentes o temporales, los desplazamientos diarios u otros, las actividades realizadas, sus relaciones sociales y los medios sociales que frecuentan”, dictaminó el Tribunal de Justicia de la Unión Europea en abril 2014.

2. 🗺️ El hacker del Chapo siguió los movimientos del agente del FBI en la Ciudad de México a través del sistema de videovigilancia pública (conocido como C5), conoció los lugares a los que iba e identificó con quién se reunía.

El sistema C5 tiene 83,400 cámaras de videovigilancia activas y quiere tener 150,000 en 2030 (casi 200% más).

La videovigilancia se adoptó con enjundia durante el gobierno de Andrés Manuel López Obrador (2000-2005).

Tuvo la asesoría de Rudy Giuliani, el alcalde ultraconservador de Nueva York y después abogado de Donald Trump, famoso por su política de “tolerancia cero”.

📸 Una ciudad tan videovigilada que —curiosa o sospechosamente— es incapaz de registrar en cámara cuando un sicario asesina a quemarropa a dos personas de confianza de la gobernadora, Clara Brugada Molina, en una de sus principales vialidades y en hora pico.

✅ Comprobación de la realidad

Las tecnologías de vigilancia se han vuelto tan baratas y poderosas que hasta un país amateur como México puede implementarlas y ampliar sus capacidades de registro, monitoreo y control social.

“Los recientes avances en tecnologías [de vigilancia] disponibles comercialmente han facilitado más que nunca que naciones y organizaciones criminales menos sofisticadas identifiquen y exploten sus vulnerabilidades”, advierte la auditoría del Departamento de Justicia sobre el FBI.

Los sistemas de videovigilancia masiva tienen 2 grandes problemas, como ya vimos:

🐀 La posibilidad de ser usados para fines distintos a los perseguidos (seguridad pública), ya sea por actores institucionales (políticos, policías, corporaciones) o por actores ilegales (crimen organizado).

🤤 La concentración de grandes bases de datos con información sensible (datos telefónicos, de propiedad, fiscales, de salud, financieros…) apetitosas para actores maliciosos.

En la era digital sólo existen 4 tipos de organizaciones públicas o privadas:

Las que van a ser hackeadas

Las que ya fueron hackeadas

Las que volverán a ser hackeadas

Las que no saben que ya fueron hackeadas

¿Qué tipo corresponde al sistema de videovigilancia de la Ciudad de México?

🚨 El hacker del Chapo nos alerta del peligro de ampliar el modelo de vigilancia de México y de expandir las capacidades de intromisión a la vida privada.

Basta un hacker muy diestro —y un poco de corrupción— para comprobar que todos estamos en riesgo. Todavía podemos evitarlo.

En Economicón: Consejos de resistencia para organizaciones

En Economicón: Consejos de resistencia para personas de a pie

Newsletters anteriores

Sobre mí

Soy José Soto Galindo, periodista. Fui director de Medios del Inai. Edité El Economista en línea de 2010 a 2024 y antes fui editor en Público-Milenio (2001-2009). Soy maestro en Transparencia y Protección de Datos Personales por la UdeG y tengo especialidad en derecho de las telecomunicaciones (IIJ-UNAM) y derecho de las tecnologías de la información (ITAM). Doy clases de periodismo en la Universidad de Guadalajara.

¿Problemas de abogañol? Puedo ayudarte

Tienes problemas de abogañol si nadie entiende lo que escriben los abogados de tu despacho. El abogañol es una jerga que reduce la confianza de tus clientes y te impide comunicarte con precisión, claridad y propósito.

Tengo una solución: contrata mi taller de escritura jurídica para bufetes y organizaciones.

💎 Una buena redacción vale más que mil jurisprudencias.

📬 Contáctame respondiendo este correo.

Otras noticias

Privacidad y datos personales

Ecuador: El nuevo rostro del autoritarismo: vigilancia sin control (Derechos Digitales)

Estados Unidos: The Supreme Court just upended internet law, and I have questions (The Verge)

México: Vendedores del software espía Pegasus dicen haber sobornado a Enrique Peña Nieto con 25 millones de dólares (Proceso)

El reportaje original: “Invertimos 25 millones de dólares en el presidente”: El arbitraje secreto que revela cómo Avishai Neriah y Uri Ansbacher se repartieron México (The Marker, en hebreo)

“Exigimos investigación a fondo sobre red de empresas intermediarias vinculadas en la compra y uso ilegal de Pegasus” (R3D)

Suiza: Cyberattack on Radix: Federal Administration data also affected (press release)

Surveillance camera statistics: which are the most surveilled cities? (Comparitech)

Inteligencia artificial

México: Algoritmos e inteligencia artificial en la agencia tributaria: análisis de posibles sesgos, de Pedro David Nieto Olvera (ResearchGate, en inglés)

Sarah Skidd: “I’m being paid to fix issues caused by AI” (BBC)